[webhacking.kr 2019 old] - challenge 6

글 작성자: Universe7202

위 문제의 소스코드를 보면 id와 pw값을 각각 20번씩 base64로 인코딩하고 이를 각각의 문자로 치환하는 것을 볼 수 있다.

<?php

include "../../config.php";

if($_GET['view_source']) view_source();

if(!$_COOKIE['user']){

$val_id="guest";

$val_pw="123qwe";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}

$val_id=str_replace("1","!",$val_id);

$val_id=str_replace("2","@",$val_id);

$val_id=str_replace("3","$",$val_id);

$val_id=str_replace("4","^",$val_id);

$val_id=str_replace("5","&",$val_id);

$val_id=str_replace("6","*",$val_id);

$val_id=str_replace("7","(",$val_id);

$val_id=str_replace("8",")",$val_id);

$val_pw=str_replace("1","!",$val_pw);

$val_pw=str_replace("2","@",$val_pw);

$val_pw=str_replace("3","$",$val_pw);

$val_pw=str_replace("4","^",$val_pw);

$val_pw=str_replace("5","&",$val_pw);

$val_pw=str_replace("6","*",$val_pw);

$val_pw=str_replace("7","(",$val_pw);

$val_pw=str_replace("8",")",$val_pw);

Setcookie("user",$val_id,time()+86400,"/challenge/web-06/");

Setcookie("password",$val_pw,time()+86400,"/challenge/web-06/");

echo("<meta http-equiv=refresh content=0>");

exit;

}

?>

<html>

<head>

<title>Challenge 6</title>

<style type="text/css">

body { background:black; color:white; font-size:10pt; }

</style>

</head>

<body>

<?php

$decode_id=$_COOKIE['user'];

$decode_pw=$_COOKIE['password'];

$decode_id=str_replace("!","1",$decode_id);

$decode_id=str_replace("@","2",$decode_id);

$decode_id=str_replace("$","3",$decode_id);

$decode_id=str_replace("^","4",$decode_id);

$decode_id=str_replace("&","5",$decode_id);

$decode_id=str_replace("*","6",$decode_id);

$decode_id=str_replace("(","7",$decode_id);

$decode_id=str_replace(")","8",$decode_id);

$decode_pw=str_replace("!","1",$decode_pw);

$decode_pw=str_replace("@","2",$decode_pw);

$decode_pw=str_replace("$","3",$decode_pw);

$decode_pw=str_replace("^","4",$decode_pw);

$decode_pw=str_replace("&","5",$decode_pw);

$decode_pw=str_replace("*","6",$decode_pw);

$decode_pw=str_replace("(","7",$decode_pw);

$decode_pw=str_replace(")","8",$decode_pw);

for($i=0;$i<20;$i++){

$decode_id=base64_decode($decode_id);

$decode_pw=base64_decode($decode_pw);

}

echo("<hr><a href=./?view_source=1 style=color:yellow;>view-source</a><br><br>");

echo("ID : $decode_id<br>PW : $decode_pw<hr>");

if($decode_id=="admin" && $decode_pw=="nimda"){

solve(6);

}

?>

</body>

</html>

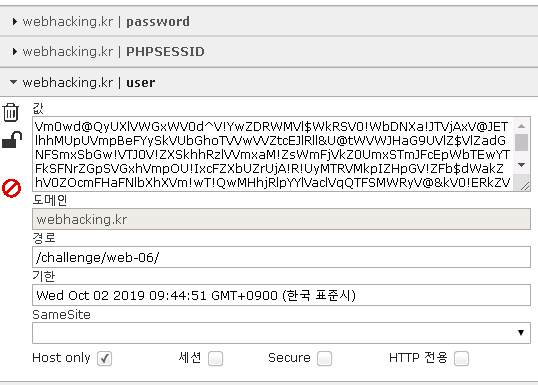

이 문제를 풀기 위해서는 user와 password 쿠키 값이 역으로 디코딩해서 최종적으로 user는 'admin'이 , password는 'nimda'가 나와야 한다.

따라서 'admin' 과 'nimda' 이 20번 base64로 인코딩하고 치환한 값을 얻기 위해서는 위의 소스코드의 일부를 가져와 아래 처럼 수정 후 실행한다.

<?php

$val_id="admin";

$val_pw="nimda";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}

$val_id=str_replace("1","!",$val_id);

$val_id=str_replace("2","@",$val_id);

$val_id=str_replace("3","$",$val_id);

$val_id=str_replace("4","^",$val_id);

$val_id=str_replace("5","&",$val_id);

$val_id=str_replace("6","*",$val_id);

$val_id=str_replace("7","(",$val_id);

$val_id=str_replace("8",")",$val_id);

$val_pw=str_replace("1","!",$val_pw);

$val_pw=str_replace("2","@",$val_pw);

$val_pw=str_replace("3","$",$val_pw);

$val_pw=str_replace("4","^",$val_pw);

$val_pw=str_replace("5","&",$val_pw);

$val_pw=str_replace("6","*",$val_pw);

$val_pw=str_replace("7","(",$val_pw);

$val_pw=str_replace("8",")",$val_pw);

echo $val_id."\n\n\n\n".$val_pw;

?>

실행하면 아래와 같은 결과가 출력이 된다.

이를 user 쿠키과 password 쿠키에 값을 각각 넣어 수정하고 재요청 보내면 문제가 풀리게 된다.

'🚩CTF' 카테고리의 다른 글

| [webhacking.kr 2019 old] - challenge 10 (0) | 2019.10.01 |

|---|---|

| [webhacking.kr 2019 old] - challenge 8 (0) | 2019.10.01 |

| [webhacking.kr 2019 old] - challenge 1 (0) | 2019.10.01 |

| [Hacker101 CTF] Micro-CMS v1 (0) | 2019.07.15 |

| [Hacker101 CTF] - A little something to get you started (0) | 2019.07.15 |

댓글

이 글 공유하기

다른 글

-

[webhacking.kr 2019 old] - challenge 10

[webhacking.kr 2019 old] - challenge 10

2019.10.01 -

[webhacking.kr 2019 old] - challenge 8

[webhacking.kr 2019 old] - challenge 8

2019.10.01 -

[webhacking.kr 2019 old] - challenge 1

[webhacking.kr 2019 old] - challenge 1

2019.10.01 -

[Hacker101 CTF] Micro-CMS v1

[Hacker101 CTF] Micro-CMS v1

2019.07.15